Lý thuyết Tin học 11 Bài 15 (Kết nối tri thức): Bảo mật và an toàn hệ cơ sở dữ liệu

Tóm tắt lý thuyết Tin học lớp 11 Bài 15: Bảo mật và an toàn hệ cơ sở dữ liệu hay, chi tiết sách Kết nối tri thức sẽ giúp học sinh nắm vững kiến thức trọng tâm, ôn luyện để học tốt Tin học 11.

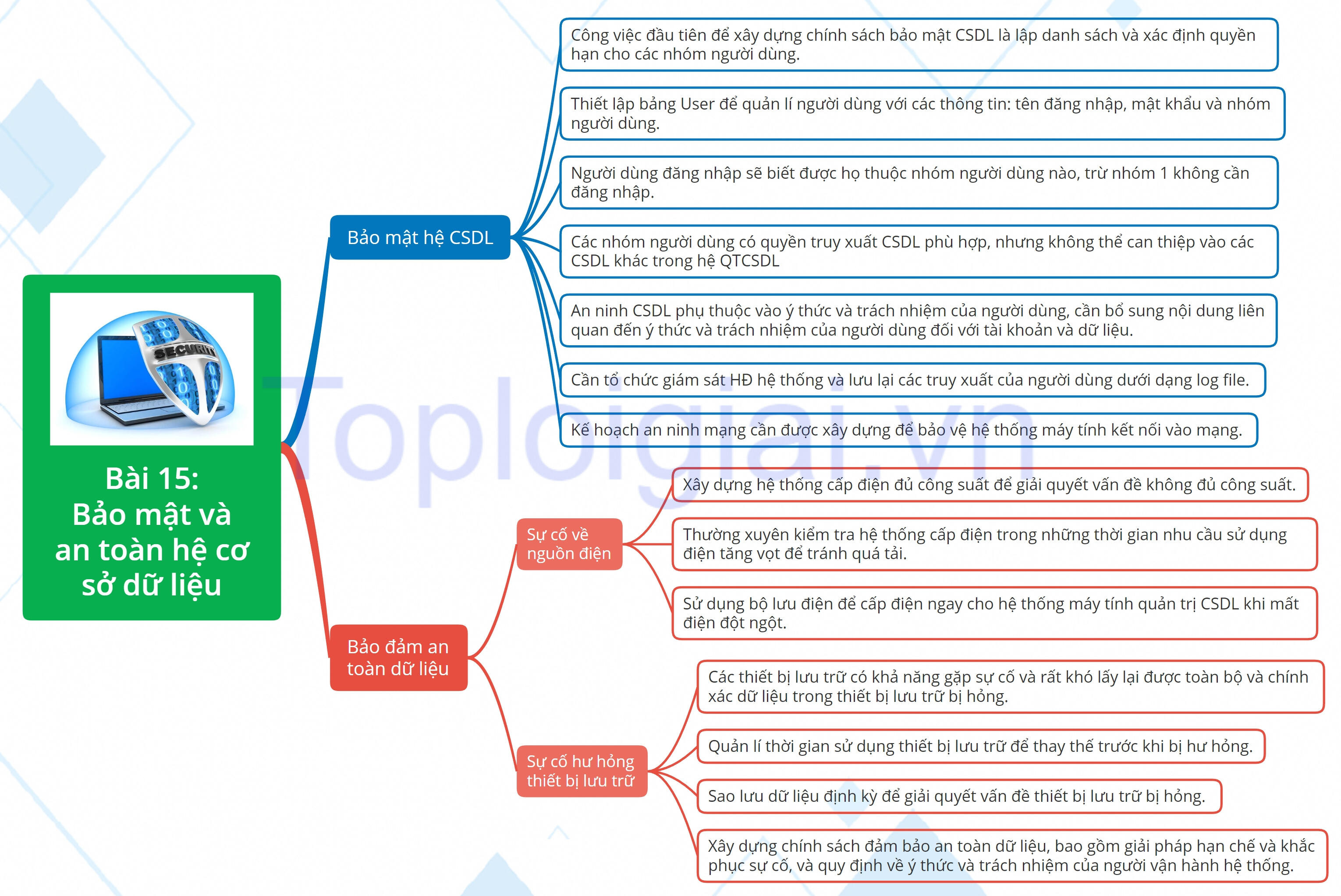

Lý thuyết Tin học 11 Bài 15: Bảo mật và an toàn hệ cơ sở dữ liệu

A. Lý thuyết Bảo mật và an toàn hệ cơ sở dữ liệu

1. Bảo mật hệ CSDL

- Công việc đầu tiên để xây dựng chính sách bảo mật CSDL là lập danh sách và xác định quyền hạn cho các nhóm người dùng.

- Trong trường hợp website âm nhạc, có 4 nhóm người dùng với các quyền hạn khác nhau:

+ Nhóm 1: Chỉ có quyền tìm kiếm và xem, không cần đăng nhập.

+ Nhóm 2: Có quyền thêm vào CSDL nhạc mới, tên nhạc sĩ, ca sĩ mới nhưng không được sửa hoặc xoá.

+ Nhóm 3: Có quyền sửa dữ liệu trong các bảng của CSDL nhưng không thay đổi cấu trúc bảng hoặc xoá bảng.

+ Nhóm 4: Có toàn quyền đối với các bảng trong CSDL và được phép tạo bảng mới.

- Thiết lập bảng User để quản lí người dùng với các thông tin: tên đăng nhập, mật khẩu và nhóm người dùng.

- Người dùng đăng nhập sẽ biết được họ thuộc nhóm người dùng nào, trừ nhóm 1 không cần đăng nhập.

- Tạo tài khoản khách (guest) cho phép tất cả người dùng Internet tìm kiếm và xem danh sách các bản nhạc mà không cần đăng nhập.

- Tạo tài khoản moderator cho phép nhập thêm dữ liệu về bản nhạc mới và ca sĩ mới, cấp quyền SELECT và INSERT cho tất cả các bảng.

- Tạo tài khoản master_mod cho phép cập nhật CSDL, cấp quyền SELECT, INSERT, UPDATE, DELETE cho tất cả các bảng.

- Tài khoản admin có toàn quyền đối với tất cả các bảng trong CSDL music cho người dùng thuộc nhóm 4.

- Các nhóm người dùng có quyền truy xuất CSDL phù hợp, nhưng không thể can thiệp vào các CSDL khác trong hệ QTCSDL.

- An ninh CSDL phụ thuộc vào ý thức và trách nhiệm của người dùng, cần bổ sung nội dung liên quan đến ý thức và trách nhiệm của người dùng đối với tài khoản và dữ liệu.

- Cần tổ chức giám sát hoạt động hệ thống và lưu lại các truy xuất của người dùng dưới dạng log file.

- Kế hoạch an ninh mạng cần được xây dựng để bảo vệ hệ thống máy tính kết nối vào mạng.

- Xây dựng hệ thống cấp điện đủ công suất để giải quyết vấn đề không đủ công suất.

- Thường xuyên kiểm tra hệ thống cấp điện trong những thời gian nhu cầu sử dụng điện tăng vọt để tránh quá tải.

- Sử dụng bộ lưu điện để cấp điện ngay cho hệ thống máy tính quản trị CSDL khi mất điện đột ngột.

b) Sự cố hư hỏng thiết bị lưu trữ

- Các thiết bị lưu trữ có khả năng gặp sự cố và rất khó lấy lại được toàn bộ và chính xác dữ liệu trong thiết bị lưu trữ bị hỏng.

- Quản lí thời gian sử dụng thiết bị lưu trữ để thay thế trước khi bị hư hỏng.

- Sao lưu dữ liệu định kỳ để giải quyết vấn đề thiết bị lưu trữ bị hỏng.

- Xây dựng chính sách đảm bảo an toàn dữ liệu, bao gồm giải pháp hạn chế và khắc phục sự cố, và quy định về ý thức và trách nhiệm của người vận hành hệ thống.

Sơ đồ tư duy Bảo mật và an toàn hệ cơ sở dữ liệu

B. Bài tập Bảo mật và an toàn hệ cơ sở dữ liệu

Câu 1: Phát biểu nào dưới đây không phải là bảo mật thông tin trong hệ CSDL?

A. Ngăn chặn các truy cập không được phép

B. Hạn chế tối đa các sai sót của người dùng

C. Đảm bảo thông tin không bị mất hoặc bị thay đổi ngoài ý muốn

D. Khống chế số người sử dụng CSDL

Câu 2: Các giải pháp cho việc bảo mật CSDL gồm có:

A. Phân quyền truy cập, nhận dạng người dùng, mã hoá thông tin và nén dữ liệu, lưu biên bản.

B. Phân quyền truy cập, nhận dạng người dùng, mã hoá thông tin và nén dữ liệu, chính sách và ý thức, lưu biên bản, cài đặt mật khẩu

C. Nhận dạng người dùng, mã hoá thông tin và nén dữ liệu, chính sách và ý thức, lưu biên bản.

D. Phân quyền truy cập, nhận dạng người dùng; mã hoá thông tin và nén dữ liệu; chính sách và ý thức; lưu biên bản.

Câu 3: Bảng phân quyền cho phép :

A. Phân các quyền truy cập đối với người dùng

B. Giúp người dùng xem được thông tin CSDL.

C. Giúp người quản lí xem được các đối tượng truy cập hệ thống.

D. Đếm được số lượng người truy cập hệ thống.

Câu 4: Người có chức năng phân quyền truy cập là:

A. Người dùng

B. Người viết chương trình ứng dụng.

C. Người quản trị CSDL.

D. Lãnh đạo cơ quan.

Câu 5: Trong các phát biểu sau, phát biểu nào sai ?

A. Bảng phân quyền truy cập cũng là dữ liệu của CSDL

B. Dựa trên bảng phân quyền để trao quyền truy cập khác nhau để khai thác dữ liệu cho các đối tượng người dùng khác nhau

C. Mọi người đều có thể truy cập, bổ sung và thay đổi bảng phân quyền

D. Bảng phân quyền không giới thiệu công khai cho mọi người biết

Câu 6: Trong một trường THPT có xây dựng một CSDL quản lý điểm Học Sinh. Người Quản trị CSDL có phân quyền truy cập cho các đối tượng truy cập vào CSDL. Theo em cách phân quyền nào dưới đây hợp lý:

A. HS: Xem; GVBM: Xem, Bổ sung; BGH: Xem, sửa, xoá.

B. HS: Xem; GVBM: Xem, Bổ sung, sửa, xóa; BGH: Xem, Bổ sung.

C. HS: Xem; GVBM: Xem, Bổ sung, sửa, xoá; BGH: Xem.

D. HS: Xem, Xoá; GVBM: Xem, Bổ sung, sửa, xoá; BGH: Xem, Bổ sung, sửa, xoá.

Câu 7: Các yếu tố tham gia trong việc bảo mật hệ thống như mật khẩu, mã hoá thông tin cần phải:

A. Không được thay đổi để đảm bảo tính nhất quán.

B. Chỉ nên thay đổi nếu người dùng có yêu cầu.

C. Phải thường xuyên thay đổi để tằng cường tính bảo mật.

D. Chỉ nên thay đổi một lần sau khi người dùng đăng nhập vào hệ thống lần đầu tiên.

Câu 8: Thông thường, người dùng muốn truy cập vào hệ CSDL cần cung cấp:

A. Hình ảnh.

B. Chữ ký.

C. Họ tên người dùng.

D. Tên tài khoản và mật khẩu.

Câu 9: Câu nào sai trong các câu dưới đây khi nói về chức năng lưu biên bản hệ thống?

A. Cho biết số lần truy cập vào hệ thống, vào từng thành phần của hệ thống, vào từng yêu cầu tra cứu, …

B. Cho thông tin về một số lần cập nhật cuối cùng

C. Lưu lại nội dung cập nhật, người thực hiện, thời điểm cập nhật

D. Lưu lại các thông tin cá nhân của người cập nhật

Câu 10: Để nâng cao hiệu quả của việc bảo mật, ta cần phải:

A. Thường xuyên sao chép dữ liệu

B. Thường xuyên thay đổi các tham số của hệ thống bảo vệ

C. Thường xuyên nâng cấp phần cứng, phần mềm

D. Nhận dạng người dùng bằng mã hoá

Xem thêm các bài lý thuyết Tin học 11 sách Kết nối tri thức hay, chi tiết tại:

Lý thuyết Bài 16: Công việc quản trị cơ sở dữ liệu

Lý thuyết Bài 17: Dữ liệu mảng một chiều và hai chiều

Lý thuyết Bài 19: Bài toán tìm kiếm

Xem thêm các chương trình khác:

- Soạn văn lớp 11 Kết nối tri thức - hay nhất

- Văn mẫu lớp 11 - Kết nối tri thức

- Tóm tắt tác phẩm Ngữ văn 11 – Kết nối tri thức

- Tác giả tác phẩm Ngữ văn 11 - Kết nối tri thức

- Giải SBT Ngữ văn 11 – Kết nối tri thức

- Bố cục tác phẩm Ngữ văn 11 – Kết nối tri thức

- Giải Chuyên đề học tập Ngữ văn 11 – Kết nối tri thức

- Nội dung chính tác phẩm Ngữ văn lớp 11 – Kết nối tri thức

- Soạn văn 11 Kết nối tri thức (ngắn nhất)

- Giải sgk Toán 11 – Kết nối tri thức

- Giải Chuyên đề học tập Toán 11 – Kết nối tri thức

- Lý thuyết Toán 11 - Kết nối tri thức

- Giải sbt Toán 11 – Kết nối tri thức

- Bài tập Tiếng Anh 11 Global success theo Unit có đáp án

- Giải sgk Tiếng Anh 11 – Global success

- Giải sbt Tiếng Anh 11 - Global Success

- Trọn bộ Từ vựng Tiếng Anh 11 Global success đầy đủ nhất

- Ngữ pháp Tiếng Anh 11 Global success

- Giải sgk Vật lí 11 – Kết nối tri thức

- Lý thuyết Vật lí 11 – Kết nối tri thức

- Giải sbt Vật lí 11 – Kết nối tri thức

- Giải Chuyên đề học tập Vật lí 11 – Kết nối tri thức

- Chuyên đề dạy thêm Vật lí 11 cả 3 sách (2024 có đáp án)

- Giải sgk Hóa học 11 – Kết nối tri thức

- Giải Chuyên đề học tập Hóa học 11 – Kết nối tri thức

- Lý thuyết Hóa 11 - Kết nối tri thức

- Giải sbt Hóa học 11 – Kết nối tri thức

- Chuyên đề dạy thêm Hóa 11 cả 3 sách (2024 có đáp án)

- Giải sgk Sinh học 11 – Kết nối tri thức

- Lý thuyết Sinh học 11 – Kết nối tri thức

- Giải Chuyên đề học tập Sinh học 11 – Kết nối tri thức

- Giải sbt Sinh học 11 – Kết nối tri thức

- Giải sgk Giáo dục Kinh tế và Pháp luật 11 – Kết nối tri thức

- Giải Chuyên đề học tập Kinh tế pháp luật 11 – Kết nối tri thức

- Lý thuyết Kinh tế pháp luật 11 – Kết nối tri thức

- Giải sbt Kinh tế pháp luật 11 – Kết nối tri thức

- Giải sgk Lịch sử 11 – Kết nối tri thức

- Giải Chuyên đề học tập Lịch sử 11 – Kết nối tri thức

- Lý thuyết Lịch sử 11 - Kết nối tri thức

- Giải sbt Lịch sử 11 – Kết nối tri thức

- Giải sgk Địa lí 11 – Kết nối tri thức

- Giải Chuyên đề học tập Địa lí 11 – Kết nối tri thức

- Lý thuyết Địa lí 11 - Kết nối tri thức

- Giải sbt Địa lí 11 – Kết nối tri thức

- Giải sgk Công nghệ 11 – Kết nối tri thức

- Lý thuyết Công nghệ 11 - Kết nối tri thức

- Giải sbt Công nghệ 11 – Kết nối tri thức

- Giải sgk Giáo dục quốc phòng an ninh 11 – Kết nối tri thức

- Lý thuyết Giáo dục quốc phòng 11 – Kết nối tri thức

- Giải sbt Giáo dục quốc phòng 11 – Kết nối tri thức

- Giải sgk Hoạt động trải nghiệm 11 – Kết nối tri thức